Der Beitrag Blockchain-Glossar: Die wichtigsten Begriffe der neuen Technologie erschien zuerst auf inoWRX - Software Engineering aus Bielefeld.

]]>

Blockchain-Glossar: Die wichtigsten Begriffe der neuen Technologie

Der Bitcoin, die Wallet, die Blockchain und der damit einhergehende Hype rund um Kryptowährungen sind in aller Munde. Viele Begrifflichkeiten, die zumeist im Netz kursieren sind nicht unbedingt geläufig. Welche Begriffe jeder kennen sollte, um wirklich mitreden zu können haben wir hier einmal mit Hilfe unserer treuen Leserschaft festgehalten! Hinterlasst gern einen Kommentar falls ein Begriff in dieser Auflistung fehlt.

| Begriff | Übersetzung | Definition / Erklärung |

|---|---|---|

| Alt-Coin / Alts | Cryptocoin that is not Bitcoin | Altcoins steht abgekürzt für alternative Coins beziehungsweise Kryptowährungen. |

| ATH | All-time high | Allzeithoch |

| ATL | All-time low | Allzeittief |

| Bearish | Expecting the price to go down | Erwarten, dass der Preis sinkt |

| Bullish | Expecting the price to go up | Erwarten, dass der Preis steigt |

| Coin | Cryptocurrency | Coin, der meist im Zuge der Realisierung eines Projekts herausgegeben wird um mit diesem Coin einen Mehrwert zu schaffen. |

| Exchange | Wechselstube | Plattform zum Austausch von Kryptowährungen ⇄ Kryptowährungen oder Fiatgeld ⇄ Kryptowährung. |

| Fiat | Your local currency | Geld. Bargeld (Euro, Dollar etc.) |

| FOMO | Fear of missing out | Die Angst vor dem nicht dabei sein |

| Fork | Creating a new blockchain based on the current version | Erstellen einer neuen Blockchain (zumeist auch neuer Währung) auf Basis einer bestehenden Blockchain (Bitcoin -> Bitcoin Cash) |

| FUD | Fear, Uncertainty and Doubt | Starke Ablehnung meist durch Zweifel, Unwissenheit und mangelndes Vertrauen |

| FUDster | Someone spreading FUD | Jemand der seine Ablehnung öffentlich preisgibt und andere von seiner Meinung überzeugen möchte. |

| Hashrate | – | Messkraft zum Vergleich von Berechnungszeiten zum minen der Kryptowährungen. (Das Messen der Rechenkraft eines Computers). |

| HODL | Hold On For Dear Life | HODL – the synonym for I’m out of money but too greedy to sell. |

| ICO | Initial Coin Offering | Anleger erhalten bei einem ICO im Tausch von Kryptowährungen anteilig Anteile oder Rechte an einem Unternehmen. |

| Mooning | Extreme price increases | Etremer Preisanstieg (Oftmals verursacht durch P&D) |

| Mining Mining-Pool Cloud-Mining | – | Schürfen von Kryptowährungen nach (PoA, PoS, ….) alleine oder in einem Pool mit Vergütung nach prozentualer Beteilung. |

| P&D | Pump and Dump | Form von Aktienbetrug mit gering kapitalisierten Titeln |

| Private-Key | – | Der Private Key, ist der Schlüssel zu einem Wallet um dieses zu öffnen und Geld zu versenden. Coins werden nicht in einer Wallet gespeichert. Diese werden an die Publicadresse gebunden und durch den Private Key verfügbar. |

| (Public)-Adresse | Öffentliche Adresse | Über diese Adresse werden Coins gesendet & empfangen. Im Regelfall wird für jeden Empfangsvorgang eine neue Adresse genutzt! |

| PoA PoB PoC PoS PoW | Proof of Activity Proof of Burn Proof of Capacity Proof of Stake Proof of Work | – |

| Satoshi | The smallest unit of bitcoin available | Kleinste verfügbare Einheit z.B. 0,0000001 |

| Shitcoin | – | Ein Shitcoin ist ein Coin, der mit der Zeit wertloser wird, bis dieser nicht mehr gefragt ist.(Shitcoin tangiert gegen Null) |

| Scam | – | Mehr oder weniger offensichtlicher Betrug der Idee hinter einer Kryptowährung, eines Exchange oder sonstigen Dingen. |

| Seed | Backup of the wallet in a human readable format that will last the life of the wallet. Use for recovery. | Ein Seed ist ein für Menschen lesbares Format zur Wiederherstellung einer Wallet. Zumeist in Form von 12 bis 24 Wörtern. Mit diesem Seed erhält jeder Zugriff auf die Wallet und deren Kontostand. |

| TA | Technical Analysis | Technische Beurteilung eines Whitepapers |

| Token | Tokens erhält man bei einem ICO im Tausch gegen eine Kryptowährung. | Tokens sind vergleichbar mit digitalen Coupons, die beispielsweise zur Teilhabe an einem Unternehmen berechtigt. |

| Wallet | Place to hold your cryptocoins | Brieftasche – Eine Wallet stellt den Zugriff zum Kontostand dar. Die Coins werden in der Blockchain „gespeichert“. Eine Wallet sichert den Zugriff auf diese Coins. |

| Whale | Trader with a lot of money | Trader mit hohem Kapital / Geld |

| Whitepaper | – | Gibt eine Übersicht über Leistungen, Standards und Technik einer Kryptowährung / Idee |

| Hardware-Wallet Trezor Ledger | – | Speziell angefertigter USB-Stick nebst Firmware welcher die privaten Schlüssel in sicherer Form speichert. Es können je nach Ausführung viele verschiedene Währungen auf einer Hardware Wallet verwaltet und gespeichert werden. |

Donations

- BTC:

16Dh4d8sdhUqQbKs9npWBf3nSU1igmL5yL

- ETH:

0xC3E4A9F95638c57a848C8dcE56f2A51D35c05340

- LTC:

LgiRVCJvbA1jNeQJv5uJCnZZMQGz5R2Y1K

- XMR:

48firQdjLmgKktZ96CVvb3Efe56GLkKiUG63M6bHsZWtiYYsLfg43TFR72G3RwJnLJ4d4fc6MkMfJi93yvDbNHV6BDwcs6L

- IOTA:

WGDKETHCNDAID9JPCIEEZFRGATAKMBRHKL9FT9GNJXLXEHLORDYBFLGGIVBMTNYI9WZAFBXDLLSUOENSDEFSKYSKBC

- BCN:

24ayJZ8hAzxgxAEYaaDAyhV8KH1QrRuzdZsGXFZw3xKaMj6b3cumuzMfNCezqRpKfLJf5dmANoy6uA2bGtZ3uT5fJHdE2cM

Der Beitrag Blockchain-Glossar: Die wichtigsten Begriffe der neuen Technologie erschien zuerst auf inoWRX - Software Engineering aus Bielefeld.

]]>Der Beitrag Anleitung: So retten Sie Ihre IOTA! – Gestohlene, ausstehende und unbestätigte Transaktionen abbrechen! erschien zuerst auf inoWRX - Software Engineering aus Bielefeld.

]]>This manual is also available in English!

Anleitung zur möglichen Rettung der gestohlenen IOTA

Bei Nutzung dieser Anleitung besteht NUR eine Chance, wenn die gestohlenen IOTA noch nicht bestätigt wurden! Der Status der Transaktionen muss pending sein!

Wenn die gestohlene Transaktion noch aussteht (unter der Transaktion im „transaction history „Ausstehend“ angezeigt), senden Sie SCHNELLSTMÖGLICH Ihr gesamtes Guthaben an eine andere Wallet, dessen Seed NICHT über einen Online-Generator erzeugt wurde! Wir haben hier eine Anleitung verfasst wie ein Seed im Terminal unter Linux oder Mac OSX erzeugt werden kann.

Installieren Sie, sofern nicht bereits erfolgt die offizielle IOTA Command-Line-Interface (CLI-Wallet) um die Rettungstransaktion mit dieser durchzuführen. Mit dieser CLI-Wallet ist es möglich die „double spending prevention“ zu umgehen. In der GUI Wallet ist eine Funktion (die im übrigen durchaus sinnvoll ist) eingebaut, welche es generell verhindert eine Transaktion doppelt auszuführen. Da der Kontostand bereits an eine andere Adresse transferiert wurde, ist es nötig diesen Schutz zu umgehen um mit einer eigenen Transaktion SCHNELLER zu sein als die kompromittierte Transaktion.

1) Der Dieb hat eure IOTA an seine Adresse transferiert. Diese Transaktion muss noch auf unconfirmed / pending sein

2) Eure Transaktion muss nun schneller sein als die Transaktion des Diebes.

Die schnellere Transaktion gewinnt!

In diesem Fall gilt: Zeit ist IOTA! Je schneller die eigene Transaktion durchgeführt und bestätigt wird, desto höher sind die Chancen euer Guthaben noch zu retten.

Was kann man tun, um ausstehende gestohlene IOTA zu retten?

- Installiere nodejs (https://nodejs.org/en/download/)

- Installiere die offizielle command line wallet: Öffne ein Terminal / CMD (Windowstaste + R und „cmd“ öffnen) mit Administrator / Root-Rechten (In der Regel Rechtsklick „Als Administrator ausführen“):

npm -g install iota-cli-app

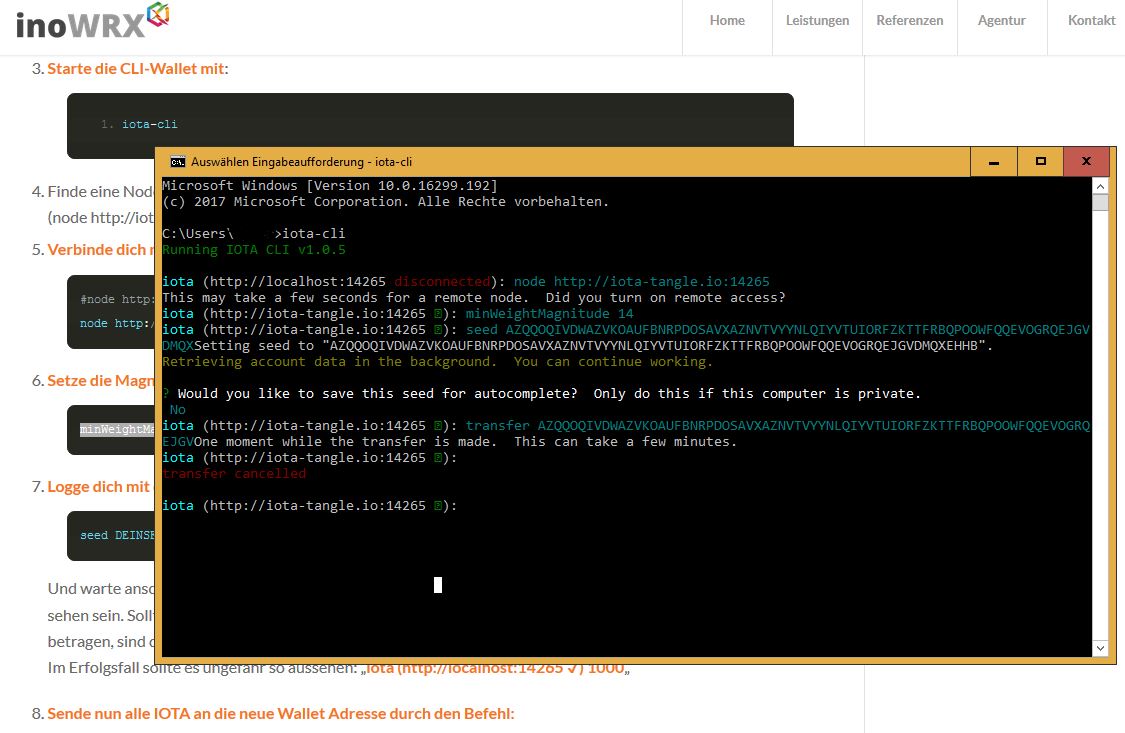

- Starte die CLI-Wallet mit:

iota-cli

- Finde eine Node welche den remote Proof of Work unterstützt (Hier ist eine Liste: http://iota.dance/nodes (node http://iota-tangle.io:14265 sollte klappen))

- Verbinde dich mit dieser Node durch die Eingabe von:

#node http://server:port node http://iota-tangle.io:14265

- Setze die Magnitude auf 14:

minWeightMagnitude 14

- Logge dich mit deinem Seed in deine Wallet ein:

seed DEINSEED

Und warte anschließend bis der Kontostand geladen wurde. Wenn dies erfolgreich ist sollte der Kontostand zu sehen sein. Sollte der Konstand 0,0 anzeigen, versuche es mit einer anderen Node erneut! Sollte er stets 0.0 betragen, sind deine IOTA sehr wahrscheinlich bereits verloren…

Im Erfolgsfall sollte es ungefähr so aussehen: „iota (http://localhost:14265 ✓) 1000„ - Sende nun alle IOTA an die neue Wallet Adresse durch den Befehl:

# transfer Adresse Betrag (Kontostand) transfer NEUE_ADRESSE 1000

Wenn die Transaktion des Diebes vor eurer Transaktion bestätigt ist (Status der nicht autorisierten Transaktion zeigt „Confirmed“), ist all euer IOTA weg. Wir wünschen dies niemandem! Gleichermaßen weisen wir an dieser Stelle erneut darauf hin, dass wir keine Garantie auf Erfolg mit dieser Anleitung übernehmen! Die Lösung kann eure IOTA retten, muss Sie aber nicht. Je mehr Zeit verstreicht, desto unwahrscheinlicher ist es, dass eure IOTA gerettet werden können.

So sollte es im Regelfall aussehen:

Im Beispiel ist der Kontostand natürlich 0, da es sich hierbei um einen Demoseed handelt.

Die goldene Regel besteht darin, 10 Zeichen aus der Zeichenfolge, die der Seed-Generator vorschlägt, zu ändern. Vermeiden Sie Online-Seed-Generatoren!. Hier sind die derzeit besten Möglichkeiten seinen Seed zu erzeugen: https://helloiota.com/generate-seed.html Am sichersten sollte es allerdings sein sich den Seed einfach selbst auszudenken! Es reicht eine aus maximal 81 Großbuchstaben mit der Zahl 9 bestehenden Zeichenkette! AGEJJ99GJSJE….. etc.! Mit Hilfe dieser Anleitung konnten wir bereits zahlreichen Menschen helfen ihre IOTA zu retten!

Viel Erfolg beim Rettungsversuch eurer IOTA!

Wenn diese Anleitung euch geholfen hat, freuen wir uns über eine kleine Spende für all die vielen Tassen  , welche während der letzten Tage vernichtet wurden.

, welche während der letzten Tage vernichtet wurden.

Downloads

https://github.com/MichaelSchwab/iota-commandline-wallet

https://github.com/TimSamshuijzen/iotaproxy

Donations

- BTC:

16Dh4d8sdhUqQbKs9npWBf3nSU1igmL5yL

- ETH:

0xC3E4A9F95638c57a848C8dcE56f2A51D35c05340

- LTC:

LgiRVCJvbA1jNeQJv5uJCnZZMQGz5R2Y1K

- XMR:

48firQdjLmgKktZ96CVvb3Efe56GLkKiUG63M6bHsZWtiYYsLfg43TFR72G3RwJnLJ4d4fc6MkMfJi93yvDbNHV6BDwcs6L

- IOTA:

WGDKETHCNDAID9JPCIEEZFRGATAKMBRHKL9FT9GNJXLXEHLORDYBFLGGIVBMTNYI9WZAFBXDLLSUOENSDEFSKYSKBC

- BCN:

24ayJZ8hAzxgxAEYaaDAyhV8KH1QrRuzdZsGXFZw3xKaMj6b3cumuzMfNCezqRpKfLJf5dmANoy6uA2bGtZ3uT5fJHdE2cM

Credits

Danke DysfunctionalBoss für diese Anleitung! https://forum.helloiota.com/post/8584

Und an den Reddit-User SteveFromTheOffice für die Schritt-für-Schritt Anleitung.

Der Beitrag Anleitung: So retten Sie Ihre IOTA! – Gestohlene, ausstehende und unbestätigte Transaktionen abbrechen! erschien zuerst auf inoWRX - Software Engineering aus Bielefeld.

]]>Der Beitrag How to rescue your IOTA funds! – IOTA stop stolen, pending and unconfirmed transactions erschien zuerst auf inoWRX - Software Engineering aus Bielefeld.

]]>If the stolen transaction is still pending (it’ll say „Pending“ underneath the transaction in your wallet history), URGENTLY send your entire balance to an address in a different seed. You might need to use the CLI wallet in order to make this new transaction so that you can bypass the double spending prevention mechanism that’s built into the GUI wallet. You need to get your new transaction confirmed before the stolen transaction is confirmed. Diese Anleitung gibt es ebenfalls in deutscher Sprache.

You have all likely used malicious online seed generators when generating your seed. It looks like the owner of that website(s) decided to steal all of the victims‘ funds today, so we’re seeing a bunch of panicked posts about stolen funds.

What can you do to rescue your pending stolen IOTA?

- Install nodejs (https://nodejs.org/en/download/)

- Open a Terminal with Admin rights and install official command line wallet:

npm -g install iota-cli-app

- Start it with

iota-cli

- Find a node that does remote Proof of Work (try one of the two with the check here: http://iota.dance/nodes )

- Type

#Syntax: node http://server:port node thatnode.url

- Type

minWeightMagnitude 14

- Type

#login to your Wallet using seed: seed YOURSEED

and connect to your Wallet. Then wait for it to retrieve all data – when it does your prompt will change to the balance, i.e. (`iota (http://localhost:14265 ✓) 840404044i`

- Send all iota to new address on new seed with

transfer NEWADDRESS 8404040447

If the stolen transaction is confirmed (it’ll say „Confirmed“ underneath the transaction in your wallet history), unfortunately that IOTA is now gone forever. This is a terrible situation, but hopefully we can use this experience to inculcate safe seed generation practices.

The golden rule is to change 10 characters from whatever string of characters the seed generator gives you. Preferably, avoid online seed generators altogether. Here are the currently recognized best practices of seed generation by the IOTA community: https://helloiota.com/generate-seed.html

Für unsere deutsche Community: Erstellen eines Offline IOTA-Seed unter Linux / OSX

Donations

- BTC:

16Dh4d8sdhUqQbKs9npWBf3nSU1igmL5yL

- ETH:

0xC3E4A9F95638c57a848C8dcE56f2A51D35c05340

- LTC:

LgiRVCJvbA1jNeQJv5uJCnZZMQGz5R2Y1K

- XMR:

48firQdjLmgKktZ96CVvb3Efe56GLkKiUG63M6bHsZWtiYYsLfg43TFR72G3RwJnLJ4d4fc6MkMfJi93yvDbNHV6BDwcs6L

- IOTA:

WGDKETHCNDAID9JPCIEEZFRGATAKMBRHKL9FT9GNJXLXEHLORDYBFLGGIVBMTNYI9WZAFBXDLLSUOENSDEFSKYSKBC

- BCN:

24ayJZ8hAzxgxAEYaaDAyhV8KH1QrRuzdZsGXFZw3xKaMj6b3cumuzMfNCezqRpKfLJf5dmANoy6uA2bGtZ3uT5fJHdE2cM

Downloads

https://github.com/MichaelSchwab/iota-commandline-wallet

https://github.com/TimSamshuijzen/iotaproxy

Credits

Greetings and many thanks to DysfunctionalBoss for this Guide! https://forum.helloiota.com/post/8584

Der Beitrag How to rescue your IOTA funds! – IOTA stop stolen, pending and unconfirmed transactions erschien zuerst auf inoWRX - Software Engineering aus Bielefeld.

]]>Der Beitrag Offline generieren eines IOTA Seed – Erstellen einer IOTA Wallet im Terminal erschien zuerst auf inoWRX - Software Engineering aus Bielefeld.

]]>Eine IOTA Wallet ist in wenigen Schritten eingerichtet. Wichtig ist hierbei die Erstellung eines Seeds welcher aus Sicherheitsgründen aus der Zahl 9 sowie lateinischen Großbuchstaben. Diesen Seed sollte auf keinen Fall Online auf x-beliebigen Webseiten generiert werden. In diesem Blogpost zeigen wir am Konsolenbeispiel wie ein Seed auf dem Computer per Zufall erzeugt werden kann.

Bei IOTA gibt es insgesamt 4 unterschiedliche Wallet Arten die ebenfalls verschiedene Sicherheitsstandards mit sich bringen:

- Light Wallet: Einfacher Schutz

- Android Wallet: Einfacher Schutz

- GUI (Full Node): Mittlerer Schutz

- Headless Node (full Node): Starker Schutz

Wie das im Detail funktioniert könnt Ihr hier auf coin-hero.de nachlesen. Dort wurde es wunderbar beschrieben.

Erstellung eines IOTA Seed

Um ein IOTA Wallet zu erstellen muss lediglich ein neuer Seed bei Start der GUI eingegeben werden. Dieser Seed sollte unbedingt an einem sicheren Ort außerhalb des Internets (Offline) aufbewahrt werden. Teile diesen Seed mit niemandem, da er den Zugang zu deinem Wallet darstellt.

Der IOTA Seed besteht aus lateinischen Großbuchstaben sowie der Zahl 9. Beispiel: „MAJDIVNOCTVGFSIUFAHIZJ9LCFVT9NPRZBYBVYCY9OV9SKOKRSJANCHJBATXCTIBEXTULFJCWOYPJXFOQ“

Für die Erstellung kann sowohl die GUI verwendet werden, als auch unter Linux oder OSX ein einfacher Terminal-Befehl verwendet werden.

Gebe folgenden Code im Terminal unter Linux oder Mac OSX ein, um einen neuen IOTA Seed zu erhalten:

cat /dev/urandom |LC_ALL=C tr -dc 'A-Z9' | fold -w 81 | head -n 1

Kopiere diesen IOTA-Seed und speichere ihn an einem sicheren Ort ab! Am Idealsten ist das Abschreiben des Seeds auf ein Blatt Papier. Alternativ kann der Seed in einem Textdokument auf einem USB Stick abgespeichert werden. Wir empfehlen generell mehrere Lösungen zur sicheren Aufbewahrung. Aber keinesfalls Online in Dropbox, Onenote oder einem sonstigen Clouddienst, der mit dem Internet verbunden ist. Wenn du deinen Seed verlierst, verlierst du auch den Zugang zu deinem Wallet und allen darauf befindlichen IOTA.

Wallets sind deterministisch. Dies bedeutet, dass jede Adresse, die generiert wird, immer mit einem Seed verbunden ist und durch diesen wiederherstellbar ist.

Donations

- BTC:

16Dh4d8sdhUqQbKs9npWBf3nSU1igmL5yL

- ETH:

0xC3E4A9F95638c57a848C8dcE56f2A51D35c05340

- LTC:

LgiRVCJvbA1jNeQJv5uJCnZZMQGz5R2Y1K

- XMR:

48firQdjLmgKktZ96CVvb3Efe56GLkKiUG63M6bHsZWtiYYsLfg43TFR72G3RwJnLJ4d4fc6MkMfJi93yvDbNHV6BDwcs6L

- BCN:

24ayJZ8hAzxgxAEYaaDAyhV8KH1QrRuzdZsGXFZw3xKaMj6b3cumuzMfNCezqRpKfLJf5dmANoy6uA2bGtZ3uT5fJHdE2cM

Der Beitrag Offline generieren eines IOTA Seed – Erstellen einer IOTA Wallet im Terminal erschien zuerst auf inoWRX - Software Engineering aus Bielefeld.

]]>Der Beitrag Howto fix Plesk with Let’s Encrypt: Could not issue/renew Let’s Encrypt certificates for…… with nginx! erschien zuerst auf inoWRX - Software Engineering aus Bielefeld.

]]>Fehler beim Erneuern der Let’s Encrypt SSL-Zertifikate unter Plesk mit Nginx können durchaus Probleme bereiten! Die Meldung: „Could not secure domains of yourdomain.de (login admin) with Let’s Encrypt certificates. Please log in to Plesk and secure the domains listed below manually.“ kann unter Plesk mit Nginx schnell gelöst werden. Wir zeigen wie es geht.Fehlermeldung:

Could not secure domains of yourdomain.de (login admin) with Let's Encrypt certificates. Please log in to Plesk and secure the domains listed below manually. Securing of the following domains has failed: <none> The following domains have been secured without some of their Subject Alternative Names: <none> Could not renew Let's Encrypt certificates for yourdomain.de(login admin). Please log in to Plesk and renew the certificates listed below manually. Renewal of the following Let's Encrypt certificates has failed: * 'Lets Encrypt yourdomain.de' [days to expire: 20] [-] www.yourdomain.de Invalid response from https://acme-v01.api.letsencrypt.org/acme/authz/FTXOdJ0dJo1x6i394FlSxLGlDyqimTZHXNaodOCmUsY. Details: Type: urn:acme:error:unauthorized Status: 403 Detail: Invalid response from http://yourdomain.de/.well-known/acme-challenge/k8CUrjNDfMWrkebUq9Pf02namKp-qsEu0EwkVFXDQA0: "<html> <head><title>404 Not Found</title></head> <body bgcolor="white"> <center><h1>404 Not Found</h1></center> <hr><center>" The following Let's Encrypt certificates have been renewed without some of their Subject Alternative Names: <none>

Der Pfad yourdomain.de/.well-known ist unter Nginx standardmäßig (mit bereits aktiviertem SSL) nicht erreichbar. Eine einfache Lösung wäre es daher einfach den SSL Schutz zu deaktiveren, sodass die Domain nur unter http:// erreichbar ist. Dies ist aber keine wirkliche Lösung! Mit einer einfachen Nginx Anweisung können wir die Berechtigung aktivieren.

Lösung des Let’s Encrypt Problem unter Plesk mit Nginx

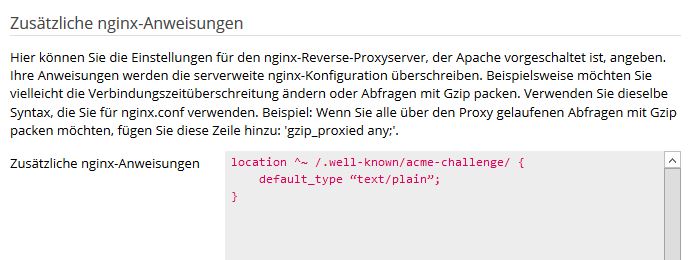

- Navigiere zu „Websites & Domains“

- Wähle die Domain die Probleme bereitet

- Gehe zu „Einstellungen für Apache & nginx“

- Füge unter „Zusätzliche nginx-Anweisungen “ folgendes hinzu:

location ^~ /.well-known/acme-challenge/ {

default_type “text/plain”;

}

So sollte es am Ende aussehen:

Danach sollte das Problem behoben sein!

Der Beitrag Howto fix Plesk with Let’s Encrypt: Could not issue/renew Let’s Encrypt certificates for…… with nginx! erschien zuerst auf inoWRX - Software Engineering aus Bielefeld.

]]>Der Beitrag Plesk 12 Onyx Webserver verändern der Administrator E-Mail-Adresse erschien zuerst auf inoWRX - Software Engineering aus Bielefeld.

]]>plesk bin init_conf -u -email [email protected] # SUCCESS: Completed updating administrator's information.

Anschließend ist die geänderte E-Mail aktiv.

Der Beitrag Plesk 12 Onyx Webserver verändern der Administrator E-Mail-Adresse erschien zuerst auf inoWRX - Software Engineering aus Bielefeld.

]]>Der Beitrag Bytecoin BCN Wallet – Remote Daemon Server Node-List for using Bytecoin Wallet as Lightwallet erschien zuerst auf inoWRX - Software Engineering aus Bielefeld.

]]>This page lists full Bytecoin nodes that can be used to sync your Wallet. These are Servers which support Remote Daemon so your Wallet doesn’t need to download the complete Blockchain.

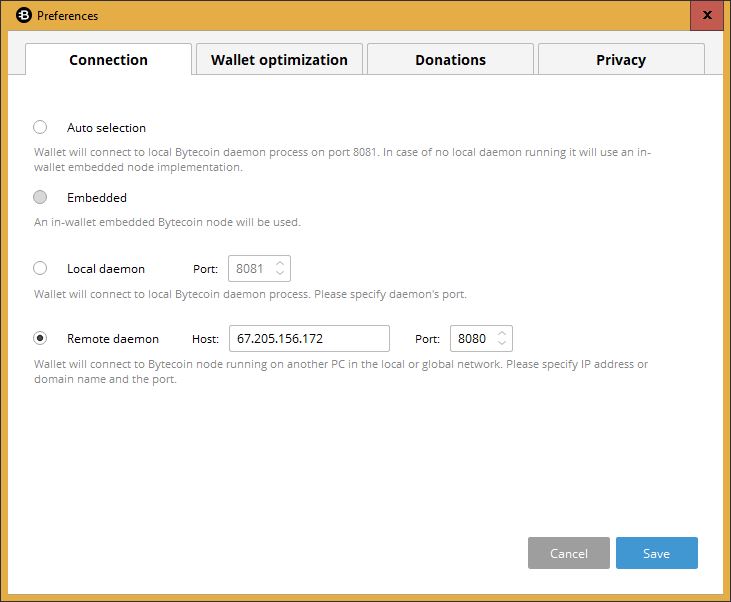

Add one of these remote daemon servers under Settings -> Preferences -> under Connection activate Remote daemon, select the Port and paste your server address:

Remote Daemon Servers (Use if you want to use Bytecoin Wallet as a Lightwallet)

- node.bytecoin.ninja – port 8081

- bcnrps.ebrahma.com – port 8081

- bcn.phm.life – port 8081

Normal Seed Servers:

- 67.205.156.172:8080

- node.bytecoin.ninja:8080

- 51.15.76.100:8080

- 154.0.169.48:8080

- 13.58.214.223:8080

- pool.go.ro:8080

- 165.227.67.245:8080

- 35.188.95.114:8080

- 35.188.86.124:8080

- 35.185.223.84:8080

- 13.73.196.55:8080

- 108.175.2.221:8080

„Preferences“ -> Connection -> Tap „Remote daemon“ and paste some Server URL

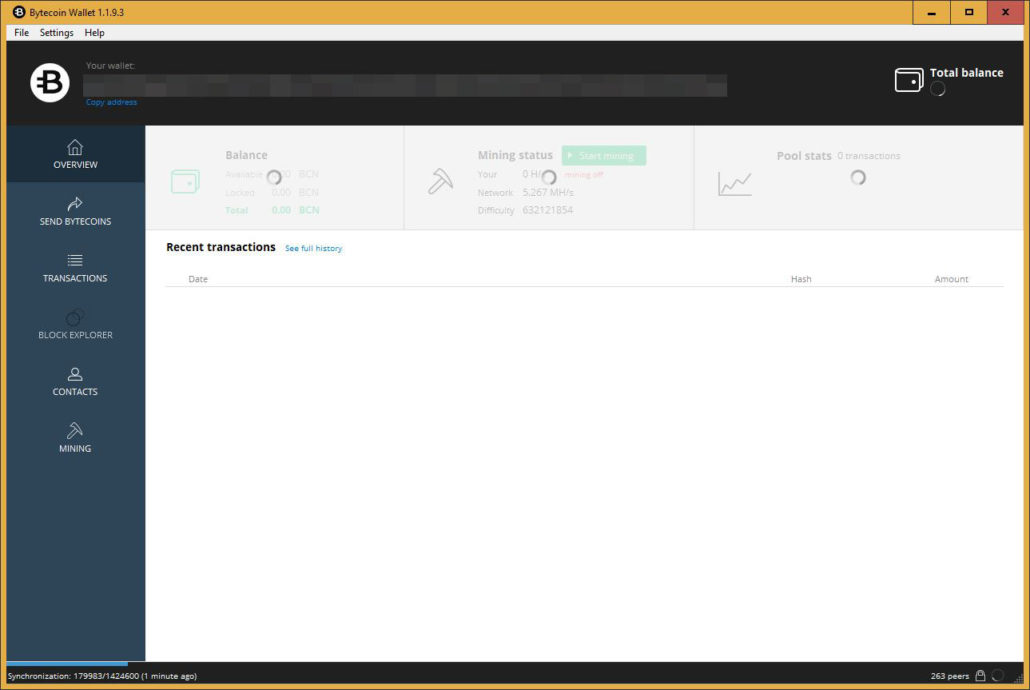

Now syncing:

Der Beitrag Bytecoin BCN Wallet – Remote Daemon Server Node-List for using Bytecoin Wallet as Lightwallet erschien zuerst auf inoWRX - Software Engineering aus Bielefeld.

]]>Der Beitrag Verge Electrum wallet not connected – XVG Synchronisationsproblem der Desktop Wallet! erschien zuerst auf inoWRX - Software Engineering aus Bielefeld.

]]>Ein bekannter Fehler innerhalb der Electrum-XVG „Verge“ Wallet ist die „Not connected“ Nachricht unmittelbar nach der Installation. Dies lässt sich schnell und einfach beheben indem man einfach einen Peerserver manuell in die Netzwerkliste hinzufügt. Navigiere hierzu unter „Tools“ -> „Network“ -> dort fügt einen der durch uns recherchierten Server ein: Add one of these IP to your Tools -> Network and save: This will fix your Electrum not connected Problem using Verge Electrum Wallet!

elec2.verge-blockchain.com electrum-xvg.stream

Wir geben KEINE Garantie für Funktionalität! Wir haben die zwei Server ebenfalls nur recherchiert um eine Verbindung zum Netzwerk zu erhalten!

Nach Eingabe des Servers die Maske durch Klick auf OK beenden. Anschließend sollte sich die Wallet mit dem Blockchainnetzwerk verbinden.

Der Beitrag Verge Electrum wallet not connected – XVG Synchronisationsproblem der Desktop Wallet! erschien zuerst auf inoWRX - Software Engineering aus Bielefeld.

]]>Der Beitrag HowTo Fix: Sia UI Wallet „Not Synchronizing“ – Decentralized cloud sia.tech erschien zuerst auf inoWRX - Software Engineering aus Bielefeld.

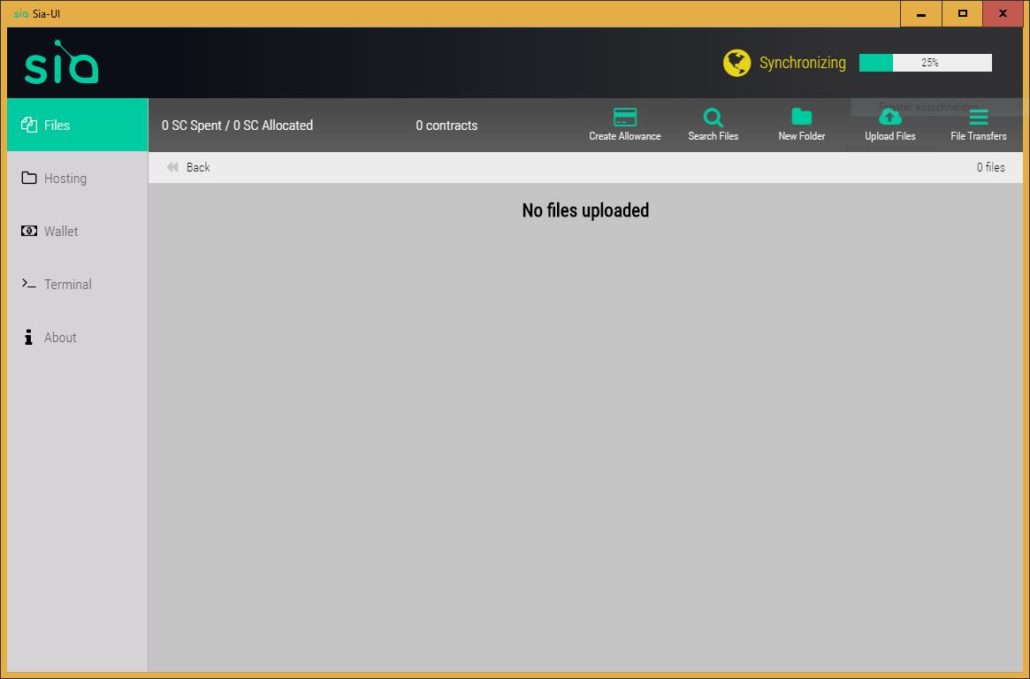

]]>Mein Sia UI (Siacoin Wallet in der Versin 1.30) zeigt nach Installation den Fehler „Not Synchronizing“ und synchronisiert sich nicht mit dem Blockchain. Dies ist ein Fehler in der neuen Version welcher sich sehr schnell beheben lässt. Es genügt die Angabe von mindestens einen Gateway (Seed-Server im Sia Blockchain). Öffnet Sia-UI auf Linux, Windows oder die Mac OSX Variante und wählt den Bereich >_Terminal.

Als Voraussetzung ist natürlich die Nutzung der offiziellen Sia-UI erforderlich! Den Download findet Ihr hier: https://sia.tech/apps/#ui

Im Eingabefeld unterhalb folgendes eingeben:

gateway

Im Fehlerfall steht dort lediglich die eigene IP-Adresse nebst Port also bspw.

gateway Address: 77.xxx.x.xxx:9981 Active peers: 0

Add Siacoin Gateways

Wir haben die Wallet erfolgreich mit 104.168.152.120:9981 und 185.150.28.28:7781 synchronisiert. Das manuelle hinzufügen der Seedserver geht durch Eingabe von:

gateway connect IP:9981 gateway connect IP:7781 gateway connect 104.168.152.120:9981 Added 104.168.152.120:9981 to peer list. gateway connect 185.150.28.28:7781 Added 185.150.28.28:7781 to peer list.

Anschließend beginnt das Sia-UI unmittelbar mit der Synchronisierung der Blockchain.

Nachher:

Sia.tech Desktop-Wallet Seedserver List:

Weitere Seedserver: Die Liste kann zu späteren Zeitpunkten NICHT mehr gültig sein.

98.124.116.37:9981 92.3.161.246:9981 147.135.133.107:9981 109.86.206.204:9981 93.26.176.225:9981 147.135.133.105:9981 75.82.191.146:9981 91.121.8.77:9981

Der Beitrag HowTo Fix: Sia UI Wallet „Not Synchronizing“ – Decentralized cloud sia.tech erschien zuerst auf inoWRX - Software Engineering aus Bielefeld.

]]>Der Beitrag So sichern Sie Nginx mit Let’s Encrypt unter Ubuntu / Debian ab erschien zuerst auf inoWRX - Software Engineering aus Bielefeld.

]]>Let’s Encrypt ist eine Zertifizierungsstelle, die eine einfache Möglichkeit bietet, kostenlose TLS / SSL-Zertifikate zu erhalten und zu installieren, wodurch verschlüsselte HTTPS auf Webservern ermöglicht werden. Es vereinfacht den Prozess, indem ein eigener „Zertifzierungsbot“ (Cerbot), bereitgestellt wir und die meisten Schritte zum Erhalt der SSL Zertifikate automatisieren. In diesem Tutorial verwenden Sie de Certbot, um ein kostenloses SSL-Zertifikat für Nginx auf Ubuntu/Debian zu erhalten, und konfigurieren den Dienst so, dass Ihr Zertifikat automatisch erneuert wird.

Voraussetzungen für Nginx mit Let’s Encrypt

Für dieses Tutorial benötigen Sie:

- Einen Ubuntu- oder Debian-Server mit Root-Account

- Eine registrierte Domain in unserem Tutorial verwenden wir die Domain example.com Falls Sie noch keine Domain haben, können Sie hier eine Domain zu günstigen Konditionen über uns erwerben.: www.serverkraut.de

- Die folgenden DNS-Einträge sind im Voraus zu erledigen:

- Einen A-Eintrag mit example.com, der auf die öffentliche IP-Adresse des Servers verweist

- Einen A-Eintrag mit www.example.com, der auf die öffentliche IP-Adresse verweist (ein CNAME-Eintrag geht auch)

- Nginx installiert nach unserem Tutorial: Wie installiere ich Nginx auf Ubuntu oder Debian?

Schritt 1 – Installieren von Certbot

Der erste Schritt zur Verwendung von Let’s Encrypt auf Ihrem Server ist die Installation der Certbot-Software.

Fügen Sie zuerst das Repository hinzu:

sudo add-apt-repository ppa:certbot/certbot

Sie müssen nach wenigen Augenblicken die Kommandozeilenausgabe mit ENTER bestätigen um fortzufahren. Danach lesen Sie die Paketlisten erneut ein:

sudo apt-get update

Schlussendlich installieren Sie mit apt-get die Certbot Software

sudo apt-get install python-certbot-nginx

Certbot ist nun einsatzbereit, aber bevor wir SSL für Nginx aktivieren können, müssen wir zunächst eine Änderung in der Nginx-Konfiguration durchführen.

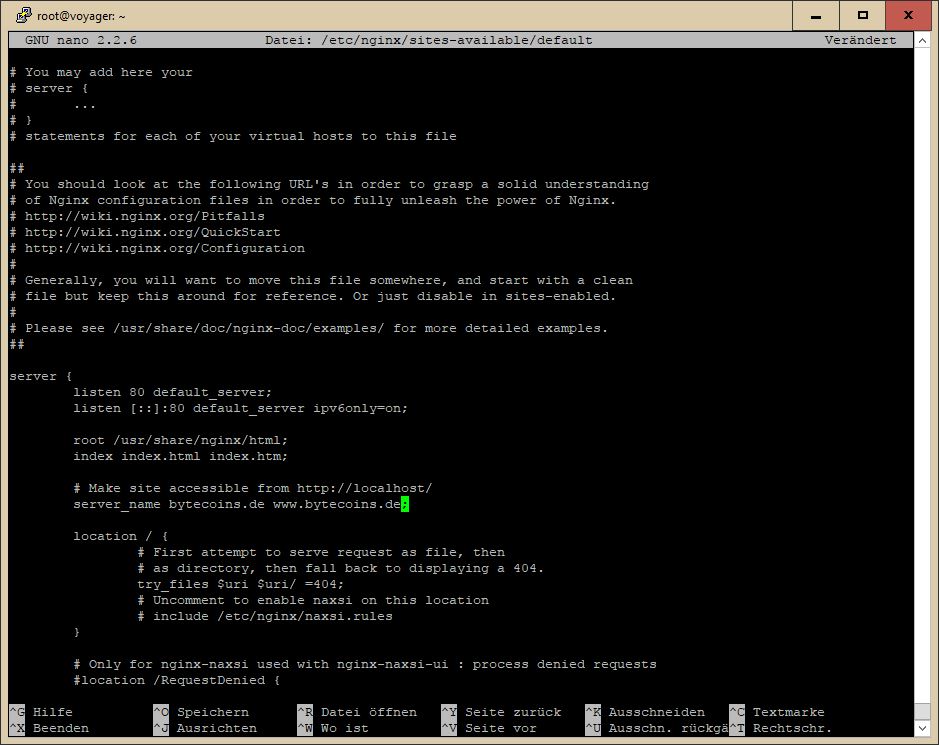

Schritt 2 – Einrichten von Nginx

Certbot kann die SSL Konfiguration für Nginx automatisch anpassen, hierfür muss er aber in der Lage sein, den korrekten Serverblock in der Konfiguration finden. Bearbeiten Sie die Konfiguration und passen den server_name entsprechend der Domain an, für die ein Zertifikat erstellt werden soll.

Standardmäßig (nach einer frischen Installation) kann es ausreichen die Standardkonfigurationsdatei zu aktualisieren. Öffnen wir diese Datei mit dem Editor nano (oder einem beliebigen Editor nach Wahl):

sudo nano /etc/nginx/sites-available/default

Passen Sie den Servernamen entsprechend Ihrer Domain an:

Nun die Datei speichern und die Konfigurationsdatei auf etwaige Syntaxfehler überprüfen:

sudo nginx -t

Sollten Fehler auftauchen liegt ggf. ein Tippfehler vor. Nachdem die Konfiguration fehlerfrei ist laden wir die Einstellungen neu:

sudo systemctl reload nginx

Schritt 3 – Beziehen eines SSL-Zertifikats

Certbot bietet eine Vielzahl von Möglichkeiten, SSL-Zertifikate über verschiedene Plugins zu erhalten. Das Nginx-Plugin kümmert sich um die Neukonfiguration von Nginx und das erneute Laden der Konfiguration bei Bedarf:

sudo certbot --nginx -d example.com -d www.example.com

Wenn Sie certbot das erste Mal ausführen, werden Sie aufgefordert, eine E-Mail-Adresse einzugeben und den Nutzungsbedingungen zuzustimmen. Anschließend kommuniziert certbot mit dem Let’s Encrypt-Server und führt dann eine Abfrage aus, um zu überprüfen, ob Sie die Domäne steuern, für die Sie ein Zertifikat anfordern.

Anschließend werden Sie gefragt wie die https Einstellungen konfiguriert werden sollen:

Output Please choose whether or not to redirect HTTP traffic to HTTPS, removing HTTP access. ------------------------------------------------------------------------------- 1: No redirect - Make no further changes to the webserver configuration. 2: Redirect - Make all requests redirect to secure HTTPS access. Choose this for new sites, or if you're confident your site works on HTTPS. You can undo this change by editing your web server's configuration. ------------------------------------------------------------------------------- Select the appropriate number [1-2] then [enter] (press 'c' to cancel):

Im Regelfall sollte 2 die beste Wahl sein. Besucher der Seite http://example.com werden automatisch auf die sichere Version: https://example.com umgeleitet. Treffen Sie eine Wahl und bestätigen dies mit ENTER. Anschließend erhalten Sie eine Erfolgsmitteilung und den Speicherort der Zertifikatsdateien:

Output IMPORTANT NOTES: - Congratulations! Your certificate and chain have been saved at /etc/letsencrypt/live/example.com/fullchain.pem. Your cert will expire on 2018-01-23. To obtain a new or tweaked version of this certificate in the future, simply run certbot again with the "certonly" option. To non-interactively renew *all* of your certificates, run "certbot renew" - Your account credentials have been saved in your Certbot configuration directory at /etc/letsencrypt. You should make a secure backup of this folder now. This configuration directory will also contain certificates and private keys obtained by Certbot so making regular backups of this folder is ideal. - If you like Certbot, please consider supporting our work by: Donating to ISRG / Let's Encrypt: https://letsencrypt.org/donate Donating to EFF: https://eff.org/donate-le

Die Seite sollte nun ohne Browserwarnungen über https aufrufbar sein.

Schritt 4 – Aktivieren / überprüfen der automatischen Zertifikatsverlängerung

Let’s Encrypt-Zertifikate sind nur für 90 Tage gültig. Dies soll Benutzer dazu ermutigen, ihren Zertifikatserneuerungsprozess zu automatisieren. Das certbot-Paket, das wir installiert haben, erledigt dies für uns, indem wir ‚certbot renew‘ zweimal täglich über einen Systemd-Timer ausführen. Bei Nicht-Systemdistributionen wird diese Funktionalität von einem Skript in /etc/cron.d bereitgestellt. Diese Aufgabe wird zweimal täglich ausgeführt und erneuert jedes Zertifikat, das innerhalb von 30 Tagen abläuft.

Um die Verlängerung zu testen geben wir ein:

sudo certbot renew --dry-run

Wenn Sie keine Fehler sehen, sind Sie fertig. Bei Bedarf erneuert Certbot Ihre Zertifikate und lädt die Nginx Einstellungen neu, um die Änderungen zu übernehmen. Wenn der automatische Erneuerungsprozess fehlschlägt, sendet Let’s Encrypt eine Nachricht an die von Ihnen angegebene E-Mail und warnt Sie, wenn Ihr Zertifikat bald abläuft.

Der Beitrag So sichern Sie Nginx mit Let’s Encrypt unter Ubuntu / Debian ab erschien zuerst auf inoWRX - Software Engineering aus Bielefeld.

]]>

Eintrag teilen